W poprzednich odcinkach było trochę wiedzy, teraz czas na trochę przykładów zastosowań w praktyce. Zanim do tego dojdę, trochę o … . Pamiętaj żeby robić skanowanie tylko w swojej sieci, oczywiście jeśli nie chcesz mieć problemów.

Jeśli chcesz użyć programu Nmap na obcej sieci, najpierw zapytaj właściciela obiektu lub administratora. Najlepiej jakbyś miał pisemną zgodę. Jeśli już taką uzyskasz zrów raport z przeprowadzonego skanowania i oddaj go administratorowi, napewno będzie to ładnie wyglądało, a i przy okazji może właśnie trafisz na swojego przyszłego klienta.

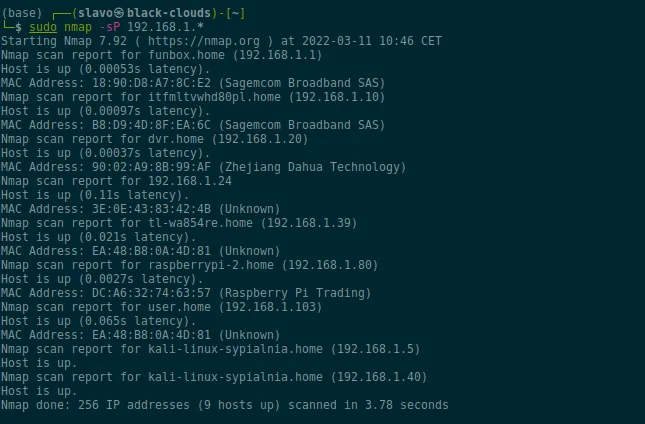

No to zaczynamy! Na początek proste polecenie które pozwoli Ci na zobaczenie aktywnych hostów w sieci. Użyjemy tu przełącznika „sP” co pozwoli na wysłanie pingu do każdej maszyny w sieci. Wyświetlą Ci się wszystkie włączone i podłączone maszyny. W moim przypadku jest to sieć 192.168.1.0 – 192.168.1.255. Jak zauważyłeś zamiast „192.168.1.0-255” lub „192.168.1.0/24” użyłem „192.168.1.*”, jest to dokładnie to samo.

sudo nmap -sP 192.168.1.*

Po wykonaniu polecenia w wynikach powinieneś widzieć mniej więcej coś podobnego:

Jak widzimy Nmap wykrył nam 9 podłączonych urządzeń w naszej sieci, w tym 2 urządzenia to ja sam. Dlaczego? To proste jestem podłączony w sieci po kablu i wifi. Reszta urządzeń to: I – router (192.168.1.1), II – telewizor (192.168.1.10), III – rejestrator (192.168.1.20), IV – wzmacniacz sygnału wifi (192.168.1.39), V – rasberry (192.168.1.80), VI – laptop (192.168.1.103) i mój komputer (192.168.1.5; 192.168.1.40). Teraz przetestestujemy inny przełącznik, który pokaże nam podobny wynik, z tą różnicą że tym razem zobaczymy oprócz IP otwarte porty każdego podłączonego urządzenia. Tutaj trzeba zwrócić uwagę na zaporę, jeśli zapora nie pozwoli na skanowanie portów, nie zobaczymy ich.

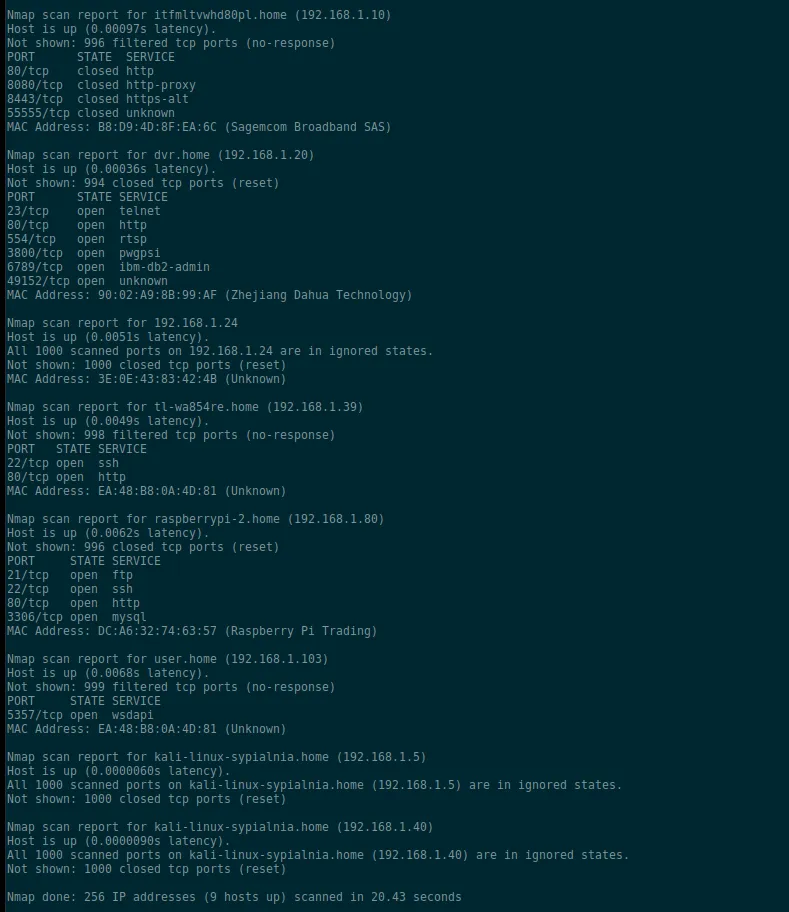

sudo nmap -sS 192.168.1.*

Wynik skanowania tym razem będzie wyglądał następująco:

Prawda że wynik jest bardziej czytelny i bardziej dokładny. Jak widzimy pojawił się nowy sprzęt (192.168.1.24), jest to laptop z systemem Windows i włączoną zaporą która nie pozwoliła na wyświetlenie informacji o otwartych portach. Jak temu zadzić? O tym w następnej części artykułu.

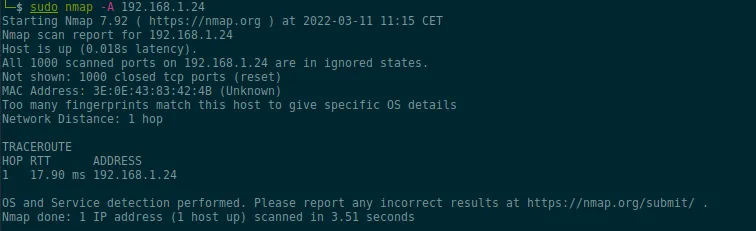

Wyobraź sobie że dostałeś zlecenie w którym musisz pokazać wszystkie możliwe informacje o jednym urządzeniu podłączonym w sieci (192.168.1.24). W tym celu wykorzystamy przełącznik „-A” lub „-O”. Zacznijmy od pierwszego przełącznika, polecenie będzie wyglądało tak:

sudo nmap -A 192.168.1.24

Tym razem skanowanie będzie trwało trochę dłużej, na ekranie otrzymamy taki wynik:

Jak widzimy wynik skanowania komputera z systemem Windows 10 nie jest zbyt satysfakcjonujący, spróbujmy z przełącznikiem „-O”

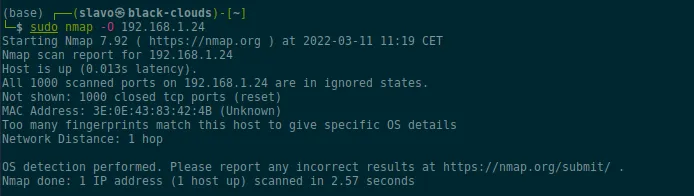

sudo nmap -O 192.168.1.24

Wynik skanowania będzie taki:

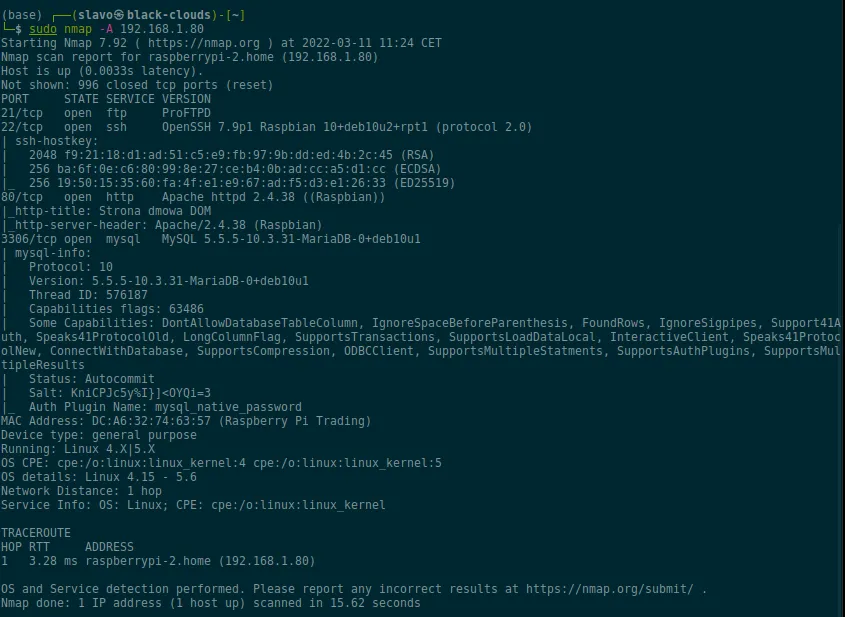

Jak widzimy nic to nam niedało, przyczyna to zapora, to ona zabezpiecza laptopa przed skanowaniem, tylko czy na tyle żeby jej nie ominąć? O tym przekonamy się w następnym odcinku. Teraz dla przykładu pokażę Wam wynik skanowania z przełącznikiem „-A” maszyny 192.168.1.80, skanowanie trwało około 16 sekund i wynik wyglądał tak:

Prawda że jest różnica? Tym razem widzimy mnóstwo informacji: otwarte porty, jaka usługa obsługuje dany port i versja usługi. Widać jeszcze inne informacje ale narazie skupmy się tylko na tych wymienionych. Będąc pentesterem te wszystkie informacje mogą nam pomóc w wykradzeniu danych z urządzenia, przejęciu kontroli nad urządzeniem itp.

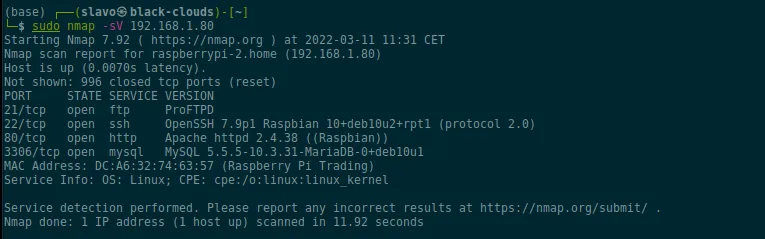

Teraz przypuśmy że nie chcemy tak dokładnych informacji, chcielibyśmy dostać tylko informacje o portach i obsługujących je usługach i ich wersjach. Do tego użyjemy przełącznika „-sV”.

sudo nmap -sV 192.168.1.80

Wynik skanowania będzie wyglądał tak:

Jak widzimy wynik jest krótki ale rzeczowy. Widać otwarte porty, usługi i ich wersje. Widać też że maszynkę obsługuje linux zainstalowany na Raspberry Pi Trading. To bardzo ważne informacje. Właśnie przez te otwarte porty i zdobytą wiedzę o usługach możemy włamać się do tego urządzenia.

Na dziś koniec, w następnym odcinku zaimę się urządzeniem z zaporą i systemem Windows 10. Zapraszam do czytania.