Nmap to jedno z najlepszych narzędzi pentestera, znajomość obsługi tego programu to podstawa pracy. W odpowiednich rękach staje się narzędziem które dostarcza pentesterowi bardzo ważne informacje związane z bezpieczeństwem sieci i systemów.

W dzisiejszym odcinku przedstawie kilka ciekawych funkcji, które dostarczą Ci kika ważnych informacji o twoim przeciwniku. Dlatego warto przeczytać dzisiejszy wpis ze zrozumieniem i zapamiętać opcje które na to pozwalają.

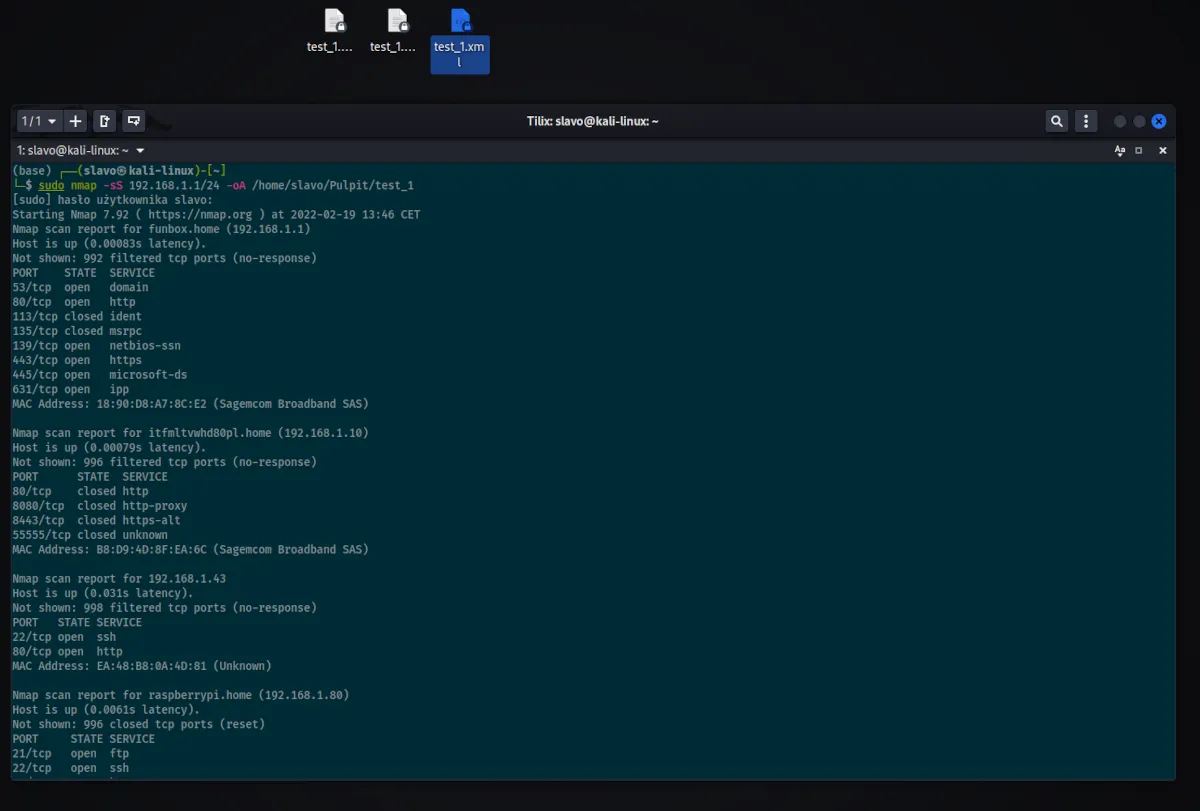

Zaczniemy o zapisie wyników naszych badań do trzech różnych plików. Przełącznik który na to pozwoli to: „-oA nazwa_pliku”. Ten przełącznik pozwoli na zapisanie plików z rozszerzeniem: .txt, .gnmap, .xml. Powiedzmy że dostałeś zlecenie na przetestowanie sieci i maszyn pod kątem zabezpieczeń. Od czego zacząć? Na początek powinniśmy zacząć od przeskanowania sieci z przełącznikami: „sudo nmap -sS 192.168.1.1/24 -oA /home/nazwa_uzytkownika/Pulpit/test_1”. System zapyta nas o hasło i rozpocznie skanowanie sieci, po zakończeniu na pulpicie znajdziemy trzy pliki: test_1.txt, test_1.gnmap i test_1.xml. U mnie będzie wyglądało tak:

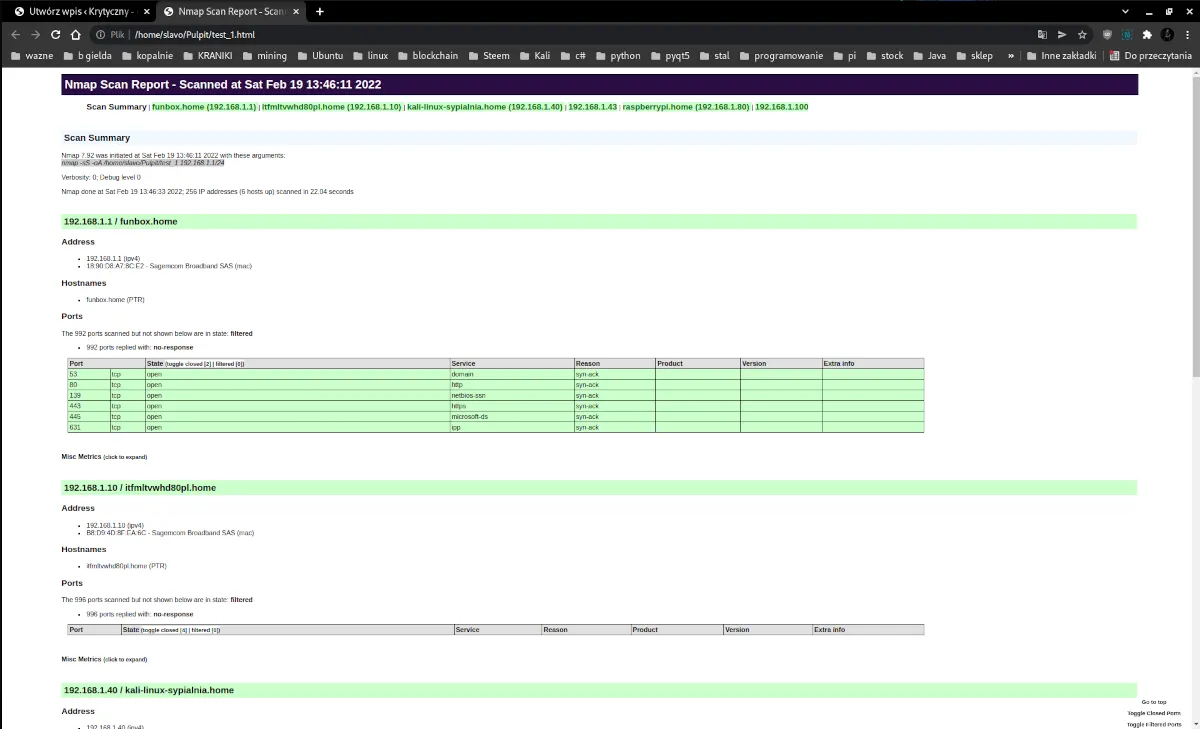

Nas będzie interesował plik z rozszerzeniem.xml, przekonwertujmy go na plik html poleceniem: „xsltproc test_1.xml -o test_1.html”. Teraz na pulpicie powinien powstać plik „test_1.html”, który spokojnie otworzymy w przeglądarce. Teraz powiniśmy otrzymać wynik, który jest znacznie bardziej przejrzysty i czytelny. Możemy go wydrukować a wydruk dołączyć do naszego raportu.

Po co komu taki zapis na samym wstępie?

To dobre pytanie i ważna odpowiedź. Pierwsze wydruki jakie zrobisz będą Ci służyły do porównania z wydrukami po zakończonej pracy i wprowadzonych poprawkach w systemie zabezpieczeń. Będzie to też ładnie wyglądać w raporcie który musisz przedstawić klientowi.

Przełączniki:

"-sn"

ten przełącznik powoduje że Nmap przeprowadzi skanowanie bez skanowania portów. Wynikiem będą pozostałe inne informacje oprócz informacji o portach."-sS"

ten przełącznik skanuje tysiące portów na sekundę. Wynikiem będzie informacja o otwartych i zamkniętych portach o ile pozwoli na to zapora w skanowanej maszynie."-sT"

skanowanie TCP, jest najlepszym wyborem Nmap jest wydajniejszy i szybszy, wynik będzie podobny do wyniku uzyskanego po użyciu -sS."-sU"

skanowanie UDP, ponieważ ten rodzaj skanowania jest wolniejszy i trudniejszy niż TCP, pentesterzy pomijają ten rodzaj skanowania portów. Jest to błąd którego nie powinniśmy nigdy robić. Dlaczego? Hakerzy nie ignorują usług UDP, są one dość powszechne, a atakujący z pewnością nie zignorują żadnych luk w systemie. Warto spróbować i zobaczyć wynik skanowania. Może on okazać się bardzo ciekawy."-sA"

skanowanie służy do mapowania reguł zapory sieciowej, pokazuje porty filtrowane, ale nie czy są open czy close. Każdy port któty udzielił odpowiedzi lub komunikat o błędzie oznaczony będzie „filtered”."-sI"

zaawansowana metoda skanowania portów TCP, dodając po dwukropku numer portu możemy przeskanować pojedyńczy port. Polecenie będzie wyglądało tak: „sudo nmap -sI zombi -Pn -p20-25,110 -v nasz_cel”. Co będzie widział administrator sieci? Będzie widział host o nazwie „zombi” który skanuje porty 20, 21,22, 23, 24, 25 i 110 w maszynie „nasz_cel”."-sO"

skanowanie pozwalające na określenie obsługiwanych protokołów przez poszczególne IP w sieci. To skanowanie też da interesujący wynik, polecam sprawdzenie we własnym zakresie i zapoznanie się z wynikiem skanowania."-p"

ten przełącznik określa które porty lub port chcemy przeskanować. Można podać pojedyńczo porty do skanowania: „-p 443” lub „-p 22-25″ albo”-p-” co spowoduje przeskanowanie wszystkich portów. Trzeba tutaj zaznaczyć iż przełącznik obsługuje nie tylko porty wymienione jako cyfry ale i :”-p ftp,http”. A gdybyśmy chcieli wykluczyć port, porty ze skanowania należy użyć polecenie „–exclude-port 23-26”."-sV"

A co jeśli chcemy dowiedzieć się o wersji danej usługi, do tego świetnie nadaje się przełącznik „-sV” do tego warto dodać opcję nie wykluczania żadnego portu, bez wyjątku. Polecenie będzie wyglądało tak: „sudo nmap -sV –allports 192.168.1.1/24”. Wynik jest zaskakujący."-O"

w poprzednim przełączniku dowiedzieliśmy się o wersjach usług to teraz warto by było dowiedzieć się o systemie jaki jest postawiony na maszynie, do tego wykorzystamy przełącznik „-O” lub „-A”.

Jak widzicie z każdym artykułem, Nmap to naprawdę potężne narzędzie, które w nieodpowiednich rękach może stać się bardzo niebezpiecznym programem zwłaszcza dla zwykłego użytkownika, który na temat bezpieczeństwa wie niewiele.

To tyle na ten moment, dowiedzieliśmy się o skanowaniu portów, o skanowaniu wersji systemu i usług, w następnym odcinku dowiemy się o skanowaniu z wykorzystaniem skryptów. Uważam że będzie to ciekawy odcinek, zwłaszcza dla początkujących pentesterów.