W tym odcinku omówię jedną z ciekawych funkcji programu nmap. Powiedzmy że będąc pentesterem dostaję zlecenie przetestowania pod względem bezpieczeństwa sieci jednej z firm. Pierwszym krokiem jest sprawdzenie z jakimi adresami maszyn będziemy mieli do czynienia. Najskuteczniejszą metodą wykrycia aktywnych hostów jest użycie żądań echa ICMP.

Tutaj warto wspomnieć o zapisywaniu wszystkich wyników swoich poczynań, później przy pisaniu raportu z pentestu te dane na pewno się przydadzą. Będą one też przydatne do porównań wyników po naprawieniu błędów i luk w systemie zabezpieczeń.

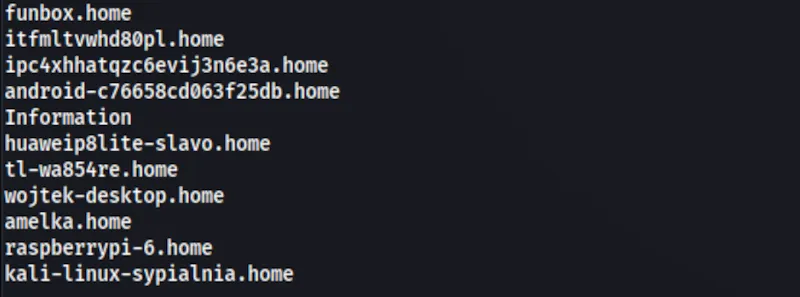

Skanowanie zakresu sieci wykonujemy poleceniem: sudo nmap 192.168.1.1/24 -sn -oA tnet | grep for | cut -d” ” -f5, wypisanym w konsoli. Wynikiem polecenia będą adresy IP obecnie podłączonych i czynnych maszyn.

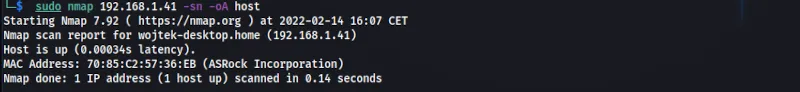

Możemy również tą metodą przeskanować pojedynczy adres IP, dlaczego? Powiedzmy że chcemy sprawdzić czy dana maszyna jest już podłączona do sieci, czy nie. Nie ma sensu skanowania całej sieci i czekania na wyniki z wielu maszyn. Jeśli sieć składa się z kilku maszyn to nie ma problemu, ale gdy tych maszyn jest powyżej stu to już wynik może być mało czytelny a osiągnięcie celu potrwać kilka, kilkanaście minut. A my pentesterzy przecież szanujemy swój czas.

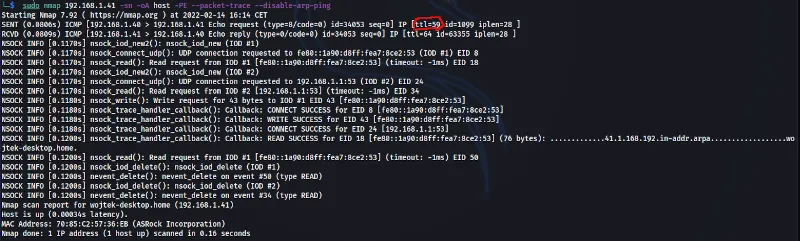

Polecenie pojedynczego hosta będzie wyglądało tak: sudo nmap 192.168.1.41 -sn -oA host. Ciekawe wyniki dostaniemy też po użyciu polecenia: sudo nmap 192.168.1.42 -sn -oA host -PE –packet-trace i sudo nmap 192.168.1.43 -sn -oA host -PE –reason. W obu przypadkach nmap wskazuje że wybrany przez nas host jest czynny i podłączony do sieci.

Teraz przyjżyjmy się wynikowi polecenia: sudo nmap 192.168.1.41-sn -oA host -PE –packet-trace –disable-arp-ping. Dla zwykłego laika wynik nic nie znaczy, jednak pentester będzie wstanie między innymi odczytać z jakiego systemu korzysta użytkownik, a to wbrew pozorom ważna informacja. Do odczytu posłuży ten fragment [ttl=255 id=23541 iplen=28]. Domyślna początkowa wartość TTL dla systemów Linux/Unix to 64, a dla Windows to 128. Warto to zapamiętać. Szerszą skalę wyników TTL, możecie zobaczyć: https://subinsb.com/default-device-ttl-values/

Wynik TTL uzyskamy nie tylko poprzez zastosowanie programu nmap. Równie dobrze wystarczy w konsoli lub CMD/Windows wpisać polecenie: ping -c5 www.krytyczny.kylos.pl. Z wyników też sporo się dowiemy. Spróbujcie sami określić rodzaj systemy na wybranych przez Was hostach i porównać z tabelą z linku w poprzednim akapicie.

Ta metoda działa tylko wtedy kiedy zapory sieciowe na to pozwalają. W przeciwnym razie możemy użyć innych technik skanowania, tzw. „ Firewall and IDS Evasion”, ale o tym w następnych odcinkach.