Ya no se usa la fuerza para robarte, en la era de la información, quien menos te lo esperes con menos de 500€ se puede montar una maleta de ataque a cualquier onda que capture, ya sea con las tecnologías que nos ocupan hoy o por BT o WIFI.

Aunque NFC (Near Field Communication) y RFID (Radio-Frequency Identification) comparten algunas similitudes y están relacionadas, hay diferencias clave entre estas dos tecnologías:

Alcance y Distancia:

RFID: Puede tener un alcance más extenso, dependiendo del tipo de RFID (baja frecuencia, alta frecuencia o ultra alta frecuencia). Puede operar a distancias que van desde unos pocos centímetros hasta varios metros.

NFC: Está diseñado para operar a distancias muy cortas, típicamente menos de 10 centímetros. Esto hace que NFC sea más adecuado para aplicaciones en las que se requiere proximidad física, como pagos móviles y transferencia de datos entre dispositivos cercanos.

Modo de Funcionamiento:

RFID: Tradicionalmente, opera en un modo pasivo, activo o semiactivo. Las etiquetas RFID pasivas no requieren una fuente de energía interna y son alimentadas por el lector cuando están dentro del rango. Las etiquetas activas tienen su propia fuente de energía y pueden transmitir datos a mayores distancias.

NFC: Generalmente opera en modo pasivo, lo que significa que el dispositivo lector (como un teléfono móvil) proporciona la energía necesaria para la comunicación.

Velocidad de Transmisión:

RFID: Puede admitir velocidades de transmisión de datos más altas, especialmente en frecuencias más altas. Esto lo hace más adecuado para aplicaciones que requieren una rápida transferencia de datos, como el seguimiento de inventario en entornos logísticos.

NFC: Aunque tiene velocidades de transmisión más bajas en comparación con algunas variantes de RFID, es suficiente para aplicaciones como pagos móviles y transferencia de pequeñas cantidades de datos.

Aplicaciones Típicas:

RFID: Utilizado comúnmente en logística y gestión de inventarios, control de acceso, sistemas de transporte y seguimiento de productos a lo largo de la cadena de suministro.

NFC: Se utiliza para pagos móviles, intercambio de datos entre dispositivos cercanos, acceso a eventos, y en general, aplicaciones que requieren proximidad física.

Frecuencias:

RFID: Opera en diferentes frecuencias, como baja frecuencia (LF), alta frecuencia (HF) y ultra alta frecuencia (UHF), cada una con sus propias características y aplicaciones específicas.

NFC: Utiliza las frecuencias de alta frecuencia (HF) y trabaja en la banda de 13.56 MHz, una frecuencia compartida con algunas tecnologías RFID.

Ambas tecnologías son valiosas en sus respectivos contextos y se utilizan para diferentes propósitos según los requisitos específicos de la aplicación.

RFID (Identificación por Radiofrecuencia):

¿Qué es? RFID es un sistema que utiliza etiquetas (tags) para almacenar y recuperar datos de manera remota mediante dispositivos llamados lectores. Opera mediante la transmisión de datos a través de ondas de radio.

¿Para qué se usa?

Logística y Gestión de Inventarios: Rastreo y gestión eficiente de productos a lo largo de la cadena de suministro.

Control de Acceso: Tarjetas de acceso a edificios y sistemas de seguridad.

Transporte: Pases electrónicos, seguimiento de vehículos y mercancías.

NFC (Comunicación de Campo Cercano):

¿Qué es? NFC es una tecnología de comunicación inalámbrica de corto alcance que permite la transferencia de datos entre dispositivos cercanos (generalmente a menos de 10 cm).

¿Para qué se usa?

Pagos Móviles: Utilizado en tarjetas de crédito y débito virtuales en teléfonos móviles.

Intercambio de Datos: Transferencia de archivos, contactos o información entre dispositivos cercanos.

Acceso a Eventos: Tarjetas electrónicas para acceso a eventos y transporte público.

Si estás preocupado por la seguridad de tus tarjetas bancarias y deseas proteger los chips NFC de posibles escaneos no autorizados, aquí hay algunas medidas que podrías considerar:

Carteras de bloqueo RFID/NFC:

Utiliza una cartera diseñada específicamente para bloquear señales RFID y NFC. Estas carteras suelen tener materiales que bloquean las ondas electromagnéticas y protegen las tarjetas de ser escaneadas.

Fundas protectoras:

Adquiere fundas protectoras específicas para tarjetas bancarias con chips NFC. Estas fundas tienen un revestimiento que bloquea las señales.

Apagar la función NFC:

Algunas tarjetas tienen la capacidad de activar o desactivar la funcionalidad NFC. Puedes desactivar el NFC cuando no lo estés utilizando para reducir el riesgo de escaneos no autorizados.

Informarte sobre tecnologías de protección:

Investiga sobre las últimas tecnologías y soluciones de seguridad que puedan ayudarte a proteger tus tarjetas contra escaneos no autorizados.

Monitoreo de cuentas:

Mantén un monitoreo regular de tus transacciones bancarias. Si notas alguna actividad sospechosa, comunícate de inmediato con tu banco para informar el problema.

Contactar al banco:

Pregunta a tu banco si ofrecen opciones de seguridad adicionales para las tarjetas con chips NFC. Algunos bancos pueden proporcionar soluciones específicas para proteger tus tarjetas.

Contraseñas y PIN:

Utiliza contraseñas seguras y mantén tu PIN en privado. Además de la tecnología NFC, la seguridad de tu tarjeta también depende de la protección de estos elementos.

Recuerda que, aunque estas medidas pueden ayudar a reducir el riesgo de escaneos no autorizados, no hay una solución completamente infalible. Mantente informado sobre las últimas prácticas de seguridad y, en caso de duda, consulta con tu banco para obtener orientación específica sobre la seguridad de tus tarjetas bancarias.

Las etiquetas RFID (Radio-Frequency Identification) pueden ser vulnerables a diversos vectores de ataque si no se implementan medidas de seguridad adecuadas. Aquí hay algunos vectores de ataque comunes que podrían afectar a las etiquetas RFID:

Escucha no autorizada (Eavesdropping):

Un atacante podría intentar interceptar y escuchar las comunicaciones entre la etiqueta RFID y el lector. Esto podría llevar a la exposición de información confidencial.

Clonación de Etiquetas:

Los atacantes podrían intentar clonar etiquetas RFID para realizar actividades fraudulentas. Esto es especialmente crítico en sistemas de acceso y control de seguridad.

Reproducción de Señales (Replay Attacks):

Un atacante podría grabar y reproducir señales de RFID capturadas en un momento anterior. Esto podría permitir el acceso no autorizado si no se implementan medidas de protección.

Ataques de Inyección de Datos:

Los atacantes pueden intentar inyectar datos maliciosos en las etiquetas RFID para alterar la información almacenada o manipular el comportamiento del sistema.

Ataques de Denegación de Servicio (DoS):

Un atacante podría intentar sobrecargar el sistema RFID enviando una gran cantidad de solicitudes, lo que podría afectar negativamente el rendimiento del sistema o hacer que falle.

Interferencia Electromagnética:

La interferencia electromagnética externa puede afectar negativamente la comunicación entre las etiquetas RFID y los lectores, provocando errores de lectura o impidiendo la comunicación.

Ataques Físicos:

Los atacantes podrían intentar dañar físicamente las etiquetas RFID o los lectores para deshabilitar su funcionamiento o manipular la información almacenada.

Ataques de Ingeniería Social:

Los atacantes podrían intentar engañar a los usuarios para que revelen información confidencial relacionada con las etiquetas RFID, como códigos PIN o detalles de autenticación.

Para mitigar estos riesgos, es crucial implementar prácticas de seguridad robustas, como:

Encriptación y Autenticación: Proteger las comunicaciones con encriptación y autenticación.

Uso de Contraseñas y PIN: Agregar capas de seguridad mediante el uso de contraseñas o PIN.

Seguimiento y Auditoría: Monitorear activamente el uso de las etiquetas y realizar auditorías regulares.

Actualizaciones de Software: Mantener el software de los sistemas RFID actualizado para abordar posibles vulnerabilidades.

Educación y Concientización: Capacitar a los usuarios sobre las mejores prácticas de seguridad y concientizar sobre los riesgos asociados con las etiquetas RFID.

La implementación de un enfoque de seguridad integral es esencial para proteger los sistemas basados en etiquetas RFID.

un resumen de cómo se utilizan comúnmente las tecnologías RFID y NFC en diferentes contextos:

Etiquetas RFID en una Tienda de Ropa:

Uso Principal:

Gestión de Inventarios: Etiquetas RFID en prendas para rastrear y gestionar el inventario de la tienda.

Prevención de Pérdidas: Ayuda en la prevención de robos y pérdidas al permitir un seguimiento detallado de los productos.

Aplicaciones Adicionales:

Experiencia del Cliente: Posiblemente, para proporcionar experiencias interactivas a los clientes, como espejos inteligentes o áreas de prueba virtual.

Eficiencia en la Cadena de Suministro: Mejora de la eficiencia en la cadena de suministro mediante el seguimiento preciso de productos desde la producción hasta la venta.

NFC en Tarjetas Bancarias y Otros Usos:

Uso Principal:

Pagos Móviles: Integración de tecnología NFC en tarjetas bancarias para permitir pagos sin contacto a través de dispositivos móviles.

Aplicaciones Adicionales:

Acceso Seguro: Tarjetas de acceso seguro a edificios y áreas restringidas.

Transporte Público: Tarjetas NFC utilizadas para sistemas de transporte público y pases electrónicos.

Intercambio de Datos: Facilita el intercambio de información entre dispositivos cercanos, como compartir contactos o archivos.

Diferencias Clave:

Alcance y Distancia:

RFID opera a distancias variables, desde cortas hasta más largas.

NFC está diseñado para operar a distancias muy cortas, generalmente menos de 10 cm.

Aplicaciones Específicas:

RFID se centra en la gestión de inventarios y seguridad en tiendas de ropa, así como en la cadena de suministro.

NFC se utiliza principalmente en pagos móviles, acceso seguro y transferencia de datos cercana.

Ambas tecnologías tienen aplicaciones específicas y son valiosas en sus respectivos contextos. Su elección depende de los requisitos particulares de la aplicación y el entorno en el que se implementen.

Nuestro mundo se mueve a un ritmo vertiginoso, y la auto custodia de tus datos y activos se ha vuelto más crucial que nunca. En un entorno donde la información y los recursos valiosos están constantemente en riesgo, la perseverancia en proteger lo que poseemos se convierte en una necesidad ineludible.

Así como valoramos y resguardamos metales preciosos como el oro y la plata, también debemos aplicar la misma atención y cuidado a nuestras posesiones digitales. Bitcoin, como una forma de activo digital descentralizado, se ha destacado como una reserva de valor en la era digital. Su auto custodia requiere una comprensión sólida y una actitud perseverante hacia la seguridad.

La educación constante sobre las amenazas cibernéticas y las mejores prácticas para resguardar tus activos digitales es esencial. Más allá de las inversiones tangibles, la protección de tus datos personales y financieros es un compromiso que debes asumir. Perseverar en la auto custodia es la clave para resguardar tu riqueza, ya sea en forma de metales preciosos, criptomonedas como Bitcoin o cualquier otro activo de valor. La conciencia y la acción proactiva te empoderarán en este mundo en constante cambio. ¡Cuídate y sigue adelante en tu búsqueda de seguridad financiera y digital!

Es imparable, la evolución y revolución, Digital.

Con la ayuda de la #IA cree todo el contenido, haciendo yo las preguntas a #chatGPT siendo hechas, las imágenes por Criptocrunch con la Herramienta de #IA https://www.krea.ai/

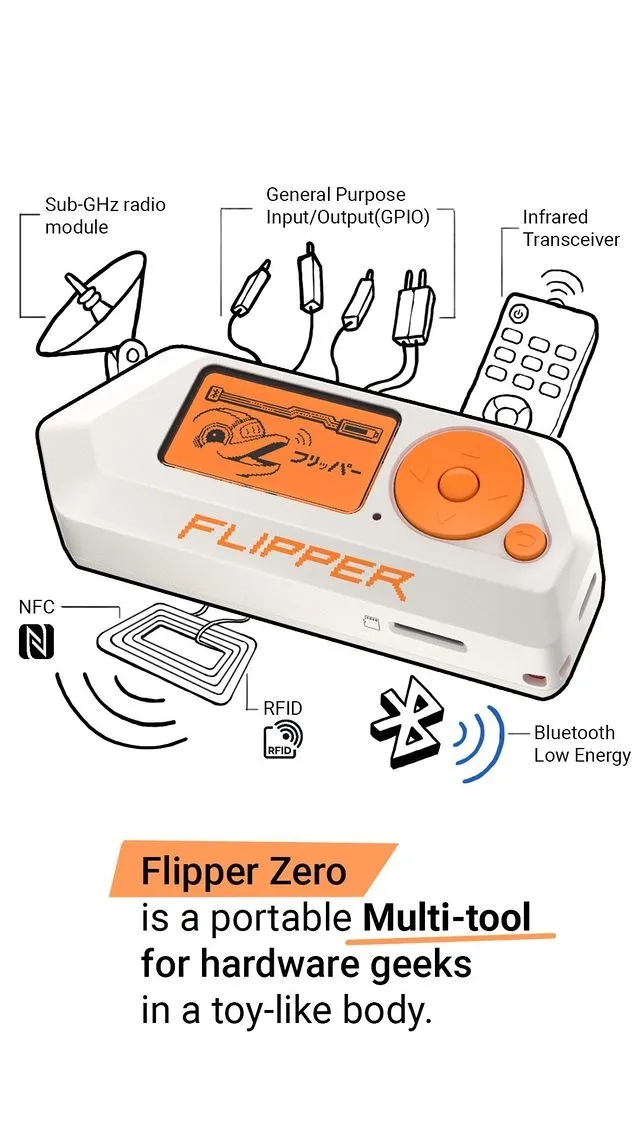

Una de las principales herramientas parecido a una navaja suiza, pero en el mundo de las redes inalámbricas y las radio frecuencias, es el famoso flipper zero.

Un Saludo de #criptocrunch.