DxChain использует собственные протоколы консенсуса, обеспечивающие ему полную защиту от различных атак со стороны злоумышленников и мошенников. Вообще, протоколы консенсуса всегда являются одной из самых главных частей любого проекта. Сегодня мы расскажем вам о том, какие методы были внедрены разработчиками для защиты от СКАМа и обеспечения стабильной работы проекта.

Основой для DxChain стала архитектура, которую прозвали «цепи-на-цепи». Почему так? Потому что у DxChain есть один мастерчейн и пара сайдчейнов. Данная система превосходит one-chain, который не может решить проблемы с конфиденциальностью и анонимностью.

Давайте взглянем на структуру немного подробнее:

Мастерчейн занимается хранением информации по транзакциями, смарт-контрактам и т.д. Для реализации этого процесса был применен алгоритм консенсуса Proof-of-Work.

DSC – хранилище метаданных, являющихся блоком цепи, который по сути занимается перераспределением информации.

CSC – по сути эта система нужна для того, чтобы определить полноту определенных задач и то, стоит их дополнять или оставить как есть.

Алгоритмы консенсуса в DxChain

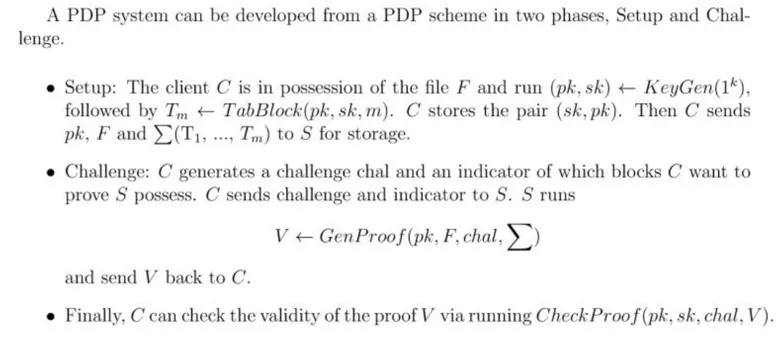

Протокол консенсуса в DxChain это итог долгой эволюции своих предшественников, таких как PDP. Provable Data Possession протокол предоставлял клиенту данные без особой зашиты. Но заслуга этого протокола в том, что именно он дал старт удаленной проверке данных.

Данная схема обеспечивает проверку сервера, в данном случае S, файла системы F и запроса клиента C. Клиент должен отправлять постоянные вызов в S с целью удостоверить S в своих намерениях.

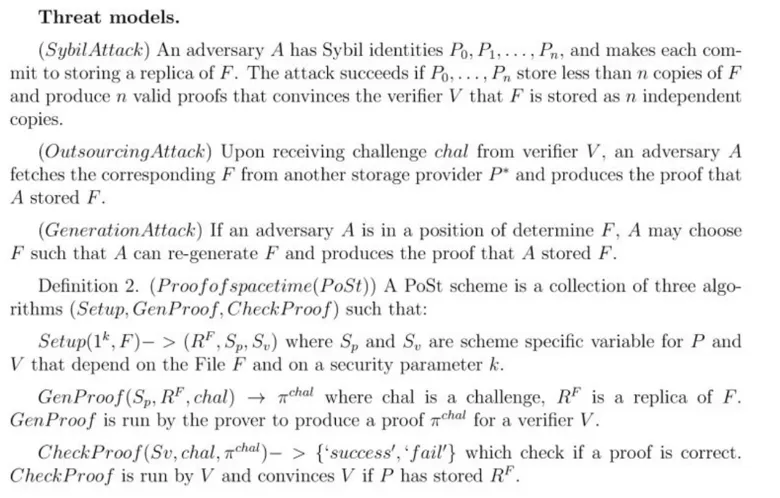

Proof-of-Spacetime стоит отметить, что PDP великолепный способ для производства облачных вычислений, но имеет несколько ограничений, не присущих децентрализованной сети. Такие, как, к примеру: конфиденциально производимые вычисления. В свою очередь Proof-of-Spacetime была разработана для поддержки схемы PDP и является отличным решением для децентрализованной сети.

Предупреждение атаки Sybil с целью обеспечить независимое хранение данных на физических накопителях копии F должны обрабатывать n переменные.

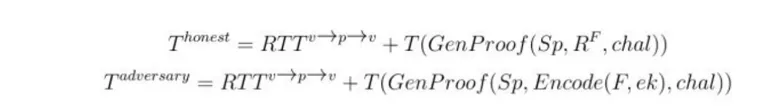

Противостояние аутсорсинг и генерационных атак С целью побороть эти атаки был введен ограниченный по времени алгоритм. На этапе GenProof, испытуемый P должен вернуть доказательство в определенные сроки, иначе будет забракован.

Zero knowledge proof и общедоступность для выполнения функций схеме PoSt требуется публичное верификация вычислений. Таким образом достигается децентрализация и каждый участник может подтвердить правильность транзакции.

В Zero knowledge proof испытуемый пытается доказать своё утверждение верификаторам, без раскрытия подробной информации. Таким образом отсеиваются верификаторы-злоумышленники, которые пытаются приобрести больше знаний, чем им положено. Протокол Zero knowledge proof представлен в двух видах: интерактивном и не интерактивном. Отличие от не интерактивного доказательства в том, что все выходит в одном сообщении, которое отправляется верификатором. Все значения, которые будут заключены в скобки должны быть заранее известны верификатору. При использовании не интерактивного Zero knowledge proof для идентификации дополнительных данных, схема получаемая в результате получает название сигнатурой знаний.

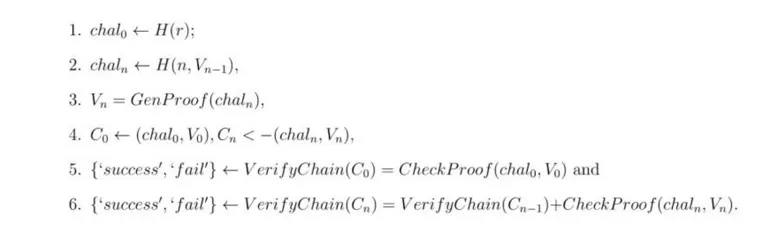

Proof-of-Chain это проверяемая структура данных, связывающая задачи и доказательства в единую последовательность. Таким образом достигается непрерывное по времени хранение, которое не требует постоянных подтверждений, можно доказать права на владение даже в оффлайн.

Provable Data Computation должен верифицировать подлинность расчетов. Нужен для верификации правдивости результатов и противостоянию распространению фейковой информации.

https://t.me/DxChainBot?start=9161fn-9161fn

https://www.dxchain.com